中级软件设计师2013下半年上午试题

2013年下半年软件设计师上午●在程序执行过程中,。C与主存的地址映像是()答案:A(1)A.硬件自动完成B·程序员调度C.操作系统管理D.程序员与操作系统协议完成●指令寄存器的位效取决于(2)答案:B(2)A.存储器的容量B.指令字长C.数据总线的宽度D.地址总线的宽度●若计算机存储数据采用的是双符号位(00表示正号、11表示负号),两个符号相同的教相加时,如果运算结果的两个符号位经(3)运算得l,则可断定这两个数相加的结果产生了溢出。(3)A逻辑与B.逻辑或C.逻辑同或D.逻辑异或答案为D2013年下半年网络工程师试题答案●若指令流水线由4段组成,各段所需要的时间如下图所示。连续输入8条指...

相关推荐

-

网络营销技巧分享VIP免费

2025-02-28 8

2025-02-28 8 -

最系统销售培训资料VIP免费

2025-02-28 6

2025-02-28 6 -

最系统的房地产销售培训资料VIP免费

2025-02-28 6

2025-02-28 6 -

资深业务人员的谈判技巧VIP免费

2025-02-28 5

2025-02-28 5 -

珠宝终端店销售培训VIP免费

2025-02-28 6

2025-02-28 6 -

中国移动客服亲和力电话营销培训VIP免费

2025-02-28 5

2025-02-28 5 -

医药代表专业销售技巧培训VIP免费

2025-02-28 4

2025-02-28 4 -

医药代表销售技巧高级培训VIP免费

2025-02-28 7

2025-02-28 7 -

医药代表培训宝典(最新)VIP免费

2025-02-28 7

2025-02-28 7 -

新入职大学生培训方案全套VIP免费

2025-02-28 6

2025-02-28 6

作者详情

相关内容

-

淘宝直播红人经纪合同-9页

分类:人力资源/企业管理

时间:2025-06-11

标签:无

格式:DOC

价格:10 玖币

-

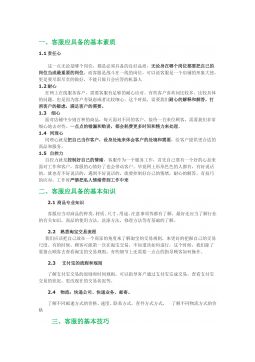

淘宝在线客服培训资料【精华整理版】-10页

分类:人力资源/企业管理

时间:2025-06-11

标签:无

格式:DOC

价格:10 玖币

-

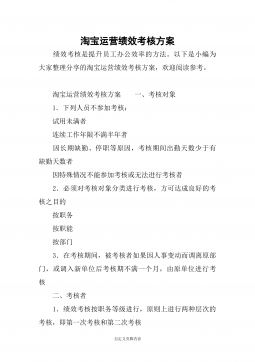

淘宝运营绩效考核方案-8页

分类:人力资源/企业管理

时间:2025-06-11

标签:无

格式:DOCX

价格:10 玖币

-

淘宝运营方案-11页

分类:人力资源/企业管理

时间:2025-06-11

标签:无

格式:DOCX

价格:10 玖币

-

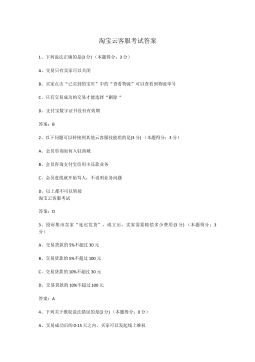

淘宝云客服考试答案-7页

分类:人力资源/企业管理

时间:2025-06-11

标签:无

格式:DOCX

价格:10 玖币

渝公网安备50010702506394

渝公网安备50010702506394