中级软件设计师2004下半年上午试题

中级软件设计师2004下半年上午试题 试题1,2 内存按字节编址,地址从A4000H到CBFFFH,共有(1) 字节。若用存储容量为32K×8bit的存储器芯片构成该内存,至少需要(2) 片。1、A.80K B.96K C.160K D.192K2、A.2 B.5 C.8 D.10试题3 中断响应时间是指(3) 。3、A.从中断处理开始到中断处理结束所用的时间B.从发出中断请求到中断处理结束所用的时间C.从发出中断请求到进入中断处理所用的时间D.从中断处理结束到再次中断请求的时间试题4 若指令流水线把一条指令分为取指、分析和执行三部分,且三部分的时间分别是t取指=2ns,t分...

相关推荐

-

公司日常考勤制度VIP免费

2024-11-29 19

2024-11-29 19 -

公司人事考勤制度VIP免费

2024-11-29 22

2024-11-29 22 -

公司规章制度汇编VIP免费

2024-11-29 20

2024-11-29 20 -

岗位绩效工资制度VIP免费

2024-11-29 22

2024-11-29 22 -

保密制度汇编VIP免费

2024-11-29 22

2024-11-29 22 -

《绩效管理制度》VIP免费

2024-11-29 24

2024-11-29 24 -

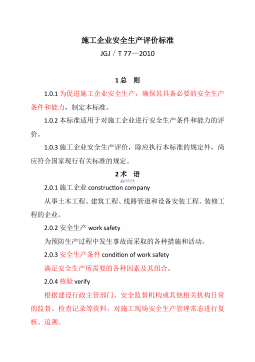

《施工企业安全生产评价标准》JGJ/T-77—2010VIP免费

2024-12-14 263

2024-12-14 263 -

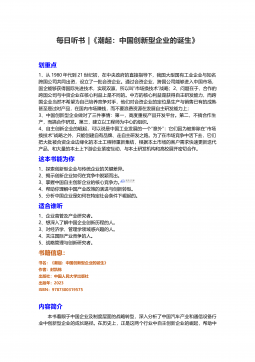

《潮起:中国创新型企业的诞生》导读VIP免费

2024-12-14 74

2024-12-14 74 -

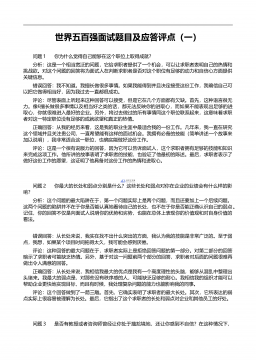

岗位面试题库合集-通用面试题库-世界五百强面试题目及应答评点(全套50题)VIP免费

2024-12-15 81

2024-12-15 81 -

(试行)建设项目工程总承包合同示范文本GF-2011-0216VIP免费

2025-01-13 148

2025-01-13 148

作者详情

相关内容

-

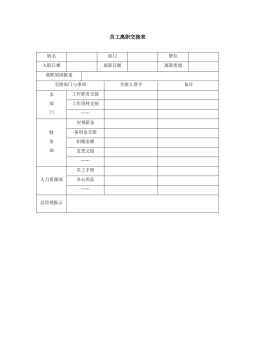

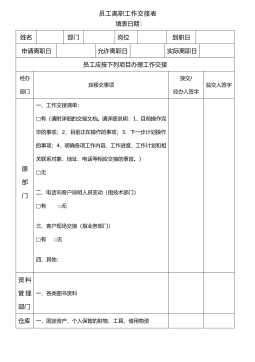

47_员工离职交接表-模板

分类:人力资源/企业管理

时间:2025-08-23

标签:无

格式:DOC

价格:10 玖币

-

46_员工离职工作交接表

分类:人力资源/企业管理

时间:2025-08-23

标签:无

格式:DOC

价格:10 玖币

-

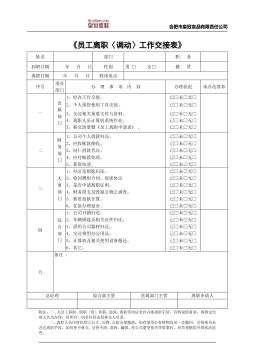

45_员工离职〈调动〉工作交接表

分类:人力资源/企业管理

时间:2025-08-23

标签:无

格式:DOC

价格:10 玖币

-

2025年行政事业性国有资产报告软件操作讲解20251216

分类:人力资源/企业管理

时间:2026-01-05

标签:无

格式:PPTX

价格:10 玖币

-

2025年度行政事业性国有资产报告 - 资产报告及公共基础设施等20251217

分类:人力资源/企业管理

时间:2026-01-05

标签:无

格式:PPTX

价格:10 玖币

渝公网安备50010702506394

渝公网安备50010702506394