中级软件设计师2005下半年上午试题

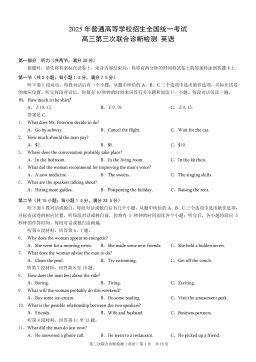

中级软件设计师2005下半年上午试题 试题(1) 阵列处理机属于(1) 计算机。1、A.SISD B.SIMD C.MISD D.MIMD试题(2) 采用(2) 不能将多个处理机互联构成多处理机系统。2、A.STD总线B.交叉开关C.PCI总线D.Centronic总线试题(3) 某计算机系统的可靠性结构是如下图所示的双重申并联结构,若所构成系统的每个部件的可靠度均为0.9,即R=0.9,则该系统的可靠度为(3) 。 3、A.0.9997 B.0.9276 C.0.9639 D.0.6561试题(4)、(5) 若每一条指令都可以分解为取指、分析和执行三步。已知取指时间t取...

相关推荐

-

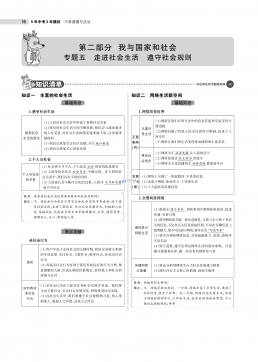

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包05专题五 走进社会生活 遵守社会规则VIP免费

2024-11-21 24

2024-11-21 24 -

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包05专题五 走进社会生活 遵守社会规则VIP免费

2024-11-21 22

2024-11-21 22 -

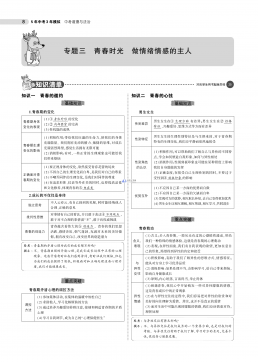

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包03专题三 青春时光 做情绪情感的主人VIP免费

2024-11-21 15

2024-11-21 15 -

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包03专题三 青春时光 做情绪情感的主人VIP免费

2024-11-21 19

2024-11-21 19 -

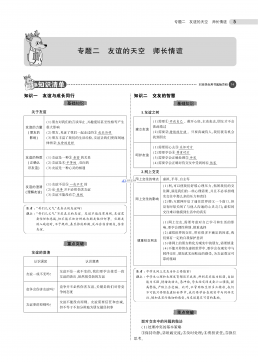

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包02专题二 友谊的天空 师长情谊VIP免费

2024-11-21 19

2024-11-21 19 -

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包02专题二 友谊的天空 师长情谊VIP免费

2024-11-21 20

2024-11-21 20 -

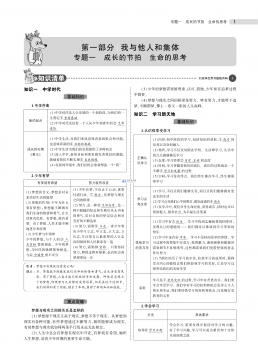

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包01专题一 成长的节拍 生命的思考VIP免费

2024-11-21 23

2024-11-21 23 -

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包01专题一 成长的节拍 生命的思考VIP免费

2024-11-21 21

2024-11-21 21 -

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包《53中考》全国道德与法治资料包VIP免费

2024-11-21 24

2024-11-21 24 -

曲一线系列初中《5中考3年模拟》2023专题解释全国道德与法治资料包07专题七 坚持宪法至上 崇尚法治精神VIP免费

2024-11-21 18

2024-11-21 18

作者详情

相关内容

-

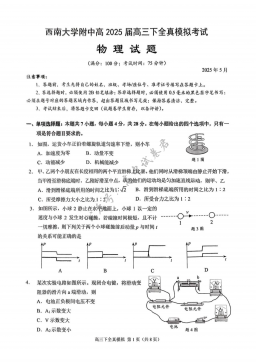

2025届重庆市西南大学附属中学高三下学期5月全镇模拟物理试题(含答案)

分类:中学教育

时间:2025-12-31

标签:无

格式:PDF

价格:10 玖币

-

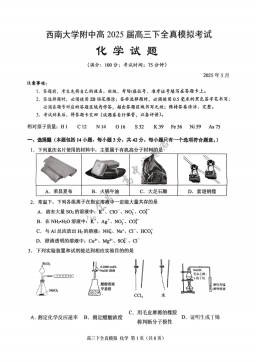

2025届重庆市西南大学附属中学高三下学期5月全镇模拟化学试题(含答案)

分类:中学教育

时间:2025-12-31

标签:无

格式:PDF

价格:10 玖币

-

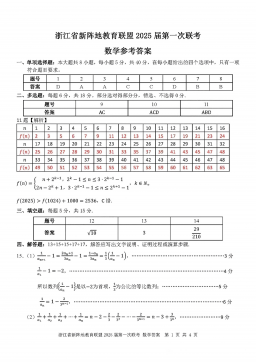

2025届浙江省新阵地联盟高三10月联考数学答案

分类:中学教育

时间:2025-12-31

标签:无

格式:PDF

价格:10 玖币

-

2025届重庆市西南大学附属中学高三下学期5月全镇模拟数学试题(含答案)

分类:中学教育

时间:2025-12-31

标签:无

格式:PDF

价格:10 玖币

-

2025届重庆康德三诊英语+答案

分类:中学教育

时间:2026-01-03

标签:无

格式:PDF

价格:10 玖币

渝公网安备50010702506394

渝公网安备50010702506394